随着数字化转型的深入,网络信息安全已成为组织运营的基石。网络信息安全软件开发,正是构建这一基石的关键工程。它并非简单的代码编写,而是一个融合了战略设计、系统操作与专业名词术语的综合性学科。理解其核心概念,对于开发有效的安全软件至关重要。

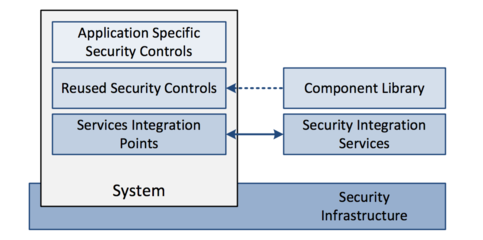

从系统层面看,网络安全软件通常需要深度集成到现有的IT生态中。这包括操作系统(如Windows、Linux)、网络设备(如防火墙、路由器)以及各类应用服务器。一个优秀的安全软件,必须具备良好的系统兼容性与低侵入性,能够在后台持续监控、分析并响应威胁,而不显著影响主业务的性能。其架构设计往往采用模块化思想,例如将检测引擎、响应模块、管理控制台分离,以便于维护、更新和扩展。

具体的操作流程是安全软件价值的直接体现。这涵盖了从预防、检测到响应的全生命周期:

- 预防性操作:通过配置安全策略(如访问控制列表ACL)、部署加密模块、进行代码签名等,主动构筑防线。

- 检测与监控操作:软件实时采集日志、网络流量和系统调用,利用规则引擎或机器学习模型进行分析。关键操作包括事件关联、异常行为识别和威胁情报匹配。

- 响应与处置操作:一旦发现威胁,软件应能自动或辅助管理员执行隔离感染主机、阻断恶意IP、清除恶意文件、修复漏洞等操作。自动化响应(SOAR)正成为提升效率的核心。

- 审计与报告操作:所有安全事件和操作都应被详细记录,生成合规性报告,用于事后分析和持续改进。

掌握关键的名词术语是理解和开发安全软件的密码。这些名词构成了领域内的通用语言:

- 威胁(Threat)与漏洞(Vulnerability):威胁是可能造成损害的外部潜在因素(如黑客),漏洞则是系统内部的弱点。安全软件的目标就是减少漏洞、抵御威胁。

- 入侵检测系统(IDS)与入侵防御系统(IPS):IDS负责监控和报警,IPS则能主动阻断攻击。两者常集成于下一代防火墙(NGFW)中。

- 零信任(Zero Trust):一种安全模型,其核心原则是“从不信任,始终验证”,不区分内外网,对所有访问请求进行严格审查。相关软件开发需围绕身份认证、设备健康和最小权限等概念展开。

- 沙箱(Sandboxing):一种隔离运行环境,用于安全地执行可疑代码或文件,观察其行为,是高级威胁检测的关键技术。

- 端点检测与响应(EDR):专注于终端(如电脑、手机)的安全解决方案,能记录端点上大量活动数据,并进行深度调查和威胁搜寻(Threat Hunting)。

网络信息安全软件开发本身是一个迭代过程,遵循安全开发生命周期(SDL)。它要求开发者在需求分析、设计、编码、测试和部署的每个阶段都融入安全考量,例如进行威胁建模、代码安全审计、渗透测试等。敏捷开发与DevOps的普及,也催生了DevSecOps,旨在将安全无缝嵌入到快速交付的流水线中。

网络信息安全软件开发是一项以系统为舞台、以精密的操作为剧本、以严谨的名词为台词的高难度演出。只有深刻理解这些基础概念及其相互联系,才能设计并构建出真正智能、健壮且可信赖的数字护盾,在变幻莫测的网络空间中守护关键资产与数据。